防犯カメラのセキュリティを怠ってサーバー攻撃の加害者になる事案が増加中

お電話でのご相談はこちらの番号から[0120-995-062](土日祝を除く9:00~18:00)

こんにちは、今回は防犯カメラ・監視カメラを設置、運用する際に気をつけておきたいセキュリティに関する一歩踏み込んだ内容ををご紹介したいと思います。カメチョの読者諸兄はネットワークセキュリティの専門家でもない限り、

「ボットネットの拡散によって、不特定ホストからのDNS問合せに応答するオープンリゾルバーは大規模DDoS攻撃の踏み台として利用される場合があるので緊急の対策が必要です。」

なんて事を言われても、何がなんだかよく分かりませんよね?今回は上記のよく分からない注意喚起に関する話題なのですが、ネットワークカメラやNVR(ネットワークビデオレコーダー)を設置する際には否応無しに知識として知っておく必要が出てくるものですので、ネットワークセキュリティ初心者の方にも理解しやすい様になるべく分かりやすく解説したいと思います。ちなみに上記の注意喚起を専門用語を使わないで解説すると、「インターネットに繋がった防犯カメラやビデオレコーダーがウィルスに感染すると外部から操作される操り人形になってしまい他の人のPCなどに攻撃をしてしまう。それを防ぐためにウィルス対策ソフトウェアを利用したり、インターネットから自分の防犯カメラやレコーダーが見えないように工夫する必要がある。」ということです。どうでしょうか、少しは分かりやすくなったでしょうか。ではウィルスに感染する仕組みや対策を具体的に見てみることにしましょう。

ボットネットとは

「ボットネットの拡散・・・」にあるボットネットとはどういう意味でしょうか。ボットと聞けば通常Twitterなどのウェブサービス上で、定められたプログラムに従ってメッセージを自動で発信または返信するソフトウェア・アカウントのことを思い浮かべる方が多いのではないでしょうか。

しかし、ネットワークセキュリティで言うところのボットネット(或いは単にボットとも呼ばれる)とは、第三者(ネットワーク上の攻撃者)の悪意のあるソフトウェア(こういった悪意のあるソフトウェアは一般にマルウェア[mailware]と呼ばれます)に感染させられ、攻撃者の意のままに命令を実行してしまう端末(PCやルータ、IOTデバイスなど)をボットといい、これらの複数のボットを連携させて攻撃手段として利用するものをボットネットといいます。そもそもPCにウィルス対策ソフトをインストールさえしていればそんなウィルスソフトに感染する恐れはないのではないかと考える方も多いかもしれませんが、次章以降で解説しますが事はそう簡単ではないのです。

防犯カメラのセキュリティやネットワークセキュリティを自分だけで決めるのは不安、よくわからないから専門家のアドバイスが欲しいとお考えではありませんか?防犯カメラ設置に関するセキュリティやネットワークセキュリティはおまかせください。本サイトでは、防犯カメラのプロに無料でご相談いただけますので、ぜひ、ご活用くださいね。

メールでの無料相談はこちらから>>

お電話での無料相談はこちらから『防犯カメラ設置の無料相談をしたい』とお伝え下さいね。

>0120-995-062<

※スマホは電話番号タップで発信できます。

攻撃の標的はPCだけではなくなっている!

従来考えられていた「差出人が不明のメールを不用意に開かない」とか「不正なソフトウェアをインストールしてしまう」、「プログラムが仕込まれたウェブサイトを閲覧してしまう」などPCに対しての対策はリテラシーの普及によってある程度改善されつつあります。しかし、こういった悪意のあるソフトウェアに感染するリスクはPCやサーバーなどの情報機器だけでなく、ネットワークに繋がったあらゆる機器が攻撃の標的になっているのです。

どうでしょうか、ネットワークカメラの導入を検討しているユーザー、現在ネットワークカメラを外部からインターネット経由でモニタリング可能な状態にしているユーザーの方、ちょっと不安になってきたのではないでしょうか?

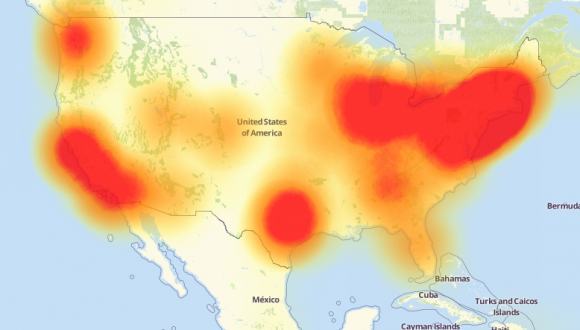

2016年10月には620Gbpsのトラフィックを伴う大規模攻撃が起きている

システム障害、サーバーダウン発生マップ(画像引用元:downdetector.com)

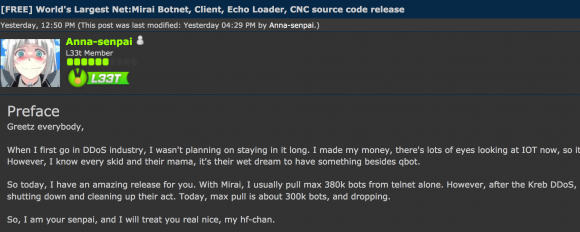

実際に2016年10月にアメリカのセキュリティ関連ニュースを配信していたBrianKreb氏のウェブサイトが大規模DDoS攻撃(対象のサーバーに一斉にアクセスを集中させ、サーバーダウンさせてその隙を突く攻撃手段のこと、用語集)の標的になった際のアクセス元がハッキングされたIoT(Internet of Tings)端末、ネットワークカメラ及びNVR(ネットワークビデオレコーダー)だったと報道されています。このときのサーバーへのトラフィックは620Gbpsと過去最大規模であり、堅固なセキュリティ対策を取っていても、サーバーダウンは免れなかったでしょう。ちなみにこの攻撃で用いられたマルウェアは「mirai」と呼ばれるもので、米国のハッキングフォーラムサイト「Hacking Forums」公開されています。

ハッキングフォーラムでの書き込みはソースコードを公開していることからも分るように、マルウェアの製作者であることを匂わせる内容だった

こういったマルウェアはmirai以外にも複数存在すると考えられており、今回のように事件として発覚するごとにセキュリティソフト側でソースコードを分析して対策を行うというイタチごっこの状態になっています。今回のmiraiでは、ネットワークカメラやルーターの認証を「Telent」や「SSH」といったコマンドライン制御で行うタイプでした。2016年10月にmiraiのソースコードが公開されて以降、類似のボットネットによる攻撃が増加しており、現在ではmiraiから派生した複数のマルウェア(hajimeなど)が確認されています。米国のNetflix、Reddiit、Twitterなどの大手サービスも攻撃の対象になっています。

具体的なハッキングの手法としては

①攻撃者が認証IDとパスワードをハッキング済みのIOTデバイス(ネットワークカメラやルータなど)にmiraiを仕込む

②これに感染したIoTデバイスがコマンドラインを同一ネットワーク内の機器(或いは「SHODAN」などのネットワークツールを利用してIPアドレスが特定されてしまった機器など)に接続

③予めプリセットされている認証IDとパスワードで次々に不正侵入を仕掛ける

④認証が通った機器がさらに感染する機器を増やしていく

というもので、次々に感染の拡大が起こります。

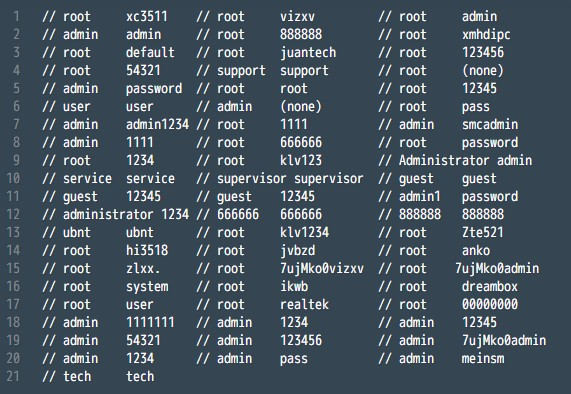

ここで注目してもらいたいのが、マルウェアに感染した機器の認証に使用される認証IDとパスワードの組み合わせがあまりにも予測されやすいものだったということです。詳しくは下記の図をご確認ください。

上記のような組み合わせで認証を行っていたようだ(掲載はほんの一部)

セキュリティの対策を怠って後悔してしまう前に、今ならまだ間に合います。ネットワーク防犯カメラのセキュリティアップのため既存設備の見直しをご検討中であればおまかせください。もちろん、新規設置のご相談も承っております。本サイトでは、防犯カメラ設置のプロに無料でご相談いただけますので、ぜひ、ご活用くださいね。

メールでの無料相談はこちらから>>

お電話での無料相談はこちらから『防犯カメラ設置の無料相談をしたい』とお伝え下さいね。

>0120-995-062<

※スマホは電話番号タップで発信できます。

まとめ~行っておきたい対策~

IoT機器にしても、防犯カメラにしても、グローバルネットワークに直接接続できる機器を取り扱う場合には外部からの侵入に対抗するセキュリティ対策が不可欠だということが分かったかと思います。特に、今回の例ではDDoS攻撃の踏み台(数ある実行役のうちの一端末)として利用されましたが、侵入される機器がネットワークカメラであった場合にはもちろんカメラ映像が外部に流出しすることも考えられますし、接続ログ(外部の誰がどこから接続したかが分かる記録)を取っていなかった場合にはこういった不正を発見することさえ困難です。

ネットワークカメラをインターネットに接続しているユーザー及びNVRを運用しているユーザーがすぐに出来る対策としては下記の5つが考えられますので参考にしてください。

①ネットワークカメラの認証IDおよびパスワードを予測されにくい文字列に変更し、定期的に変更する

②NVRのファームウェアを最新のものにアップデートしておく

③NVR利用時の外部からのアクセスはIP制限を必ず利用する

④カメラ映像の録画にクラウドサーバーを利用する場合には固定IPアドレスを利用しない

⑤そもそも外部からのモニタリングが必要かどうかを判断し、不要であればスタンドアロン(ネットワークに接続しない環境)で運用する

「知識は力なり」というフランシスコ・ベーコンの格言もありますが、ネットワークセキュリティを取り巻くこういった状況を知っていない場合に思いがけずプライバシー侵害の「被害者」になるだけでなく、企業攻撃の「加害者」になることでさえありえますので、こういったリスクを認識した上で利用することを心がけましょう。

参考サイト:

・ヤマハルーターシリーズのセキュリティに関するFAQ

・Hacked Cameras, DVRs Powered Today’s Massive Internet Outage

・WEBROOT official blog[Source Code for Mirai IoT Malware Released]

・IPA(情報処理推進機構)[IPAテクニカルウォッチ「増加するインターネット接続機器の不適切な情報公開とその対策」]

メールでの無料相談はこちらから>>

お電話での無料相談はこちらから『防犯カメラ設置の無料相談をしたい』とお伝え下さいね。

>0120-995-062<

※スマホは電話番号タップで発信できます。